| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- 데이터베이스

- NC다이노스

- mysql

- 해외직구

- ubuntu

- 프로야구

- 애플

- 인공지능

- 태그를 입력해 주세요.

- 손민한

- Tizen

- Linux

- 블로그

- 문파문파

- 리뷰

- 우분투

- NC 다이노스

- 타이젠

- 뉴스타파

- python

- 조세피난처

- 김경문

- Git

- 야구

- 문파문파 공략

- 안드로이드

- 국정원

- 단통법

- ubuntu 12.04

- arm

- Today

- Total

꿈꾸는 사람.

[보안] 네트워크 기반 공격. 본문

보안 분야에서 네트워크 보안의 중요성이 날로 강화되고 있다.

특히, 네트워크 기반 공격으로 인한 피해는 광범위하게 발생할 수 있기 때문이다.

2003년 1월 25일 인터넷 대란, 2009년 7월 7일의 7·7 DDoS 공격과

2011년 3월 3일 발생한 3·3 DDoS 공격 등이 대표적인 예이다.

이 글은 네트워크 보안 중 네트워크를 기반으로 하는 공격과 대응책을 요약한다.

네트워크 기반 위협

위협의 요인

네트워크는 많은 취약지점이 존재하여 많은 공격 지점이 있다.

네트워크 자체가 자원과 작업 등의 공유를 전제로 하므로 네트워크가 클수록 공유에 의한 위험도가 높아진다.

네트워크의 운영과 제어는 네트워크가 커지면 복잡성이 높아지므로 이것이 취약점이 된다.

네트워크 기반 위협과 대응책

네트워크 기반 위협의 요약

분류 |

설명 |

서비스 거부 공격 (Denial of Service, DoS) |

시스템에 과도한 부하를 발생시켜 해당 시스템의 자원을 부족하게 하여 시스템을 사용하지 못하게 하는 공격이다. |

분산 서비스 거부 공격(Distributed DoS, DDoS) |

다수의 시스템을 통해 특정 사이트나 시스템을 공격을 시도하며 다양한 방법을 통해 동시에 공격하여 시스템의 성능 저하나 사용 불가한 상태로 만든다. |

네트워크 스캐닝 |

사이버 공격을 위한 정보 수집은 풋프린팅, 스캐닝, 목록화의 3단계 과정으로 이루어 진다. 스캐닝을 통해 공격할 네트워크의 각종 정보를 알 수 있다. |

스니핑 (Sniffing) |

네트워크 상에서 통신 내용을 도청하는 행위이다. |

스푸핑 (Spoofing) |

'골탕 먹이다', '속이다'란 뜻의 spoof에서 나왔다. 스푸핑은 속임을 이용한 모든 공격을 의미하며 MAC 주소, IP주소, 포트 등 네트워크 통신과 관련된 모든 것이 스푸핑 대상될 수 있다. |

세션 하이재킹 (Session Hijacking) |

정상적인 통신을 강제로 세션을 끊고 세션을 빼앗아 인증을 회피하는 공격이다. |

(1) 서비스 거부 공격 (DoS)

시스템에 과도한 부하를 발생시켜 해당 시스템의 자원을 부족하게 하여 정당한 사용자가 시스템을 사용하지 못하게 하는 공격이다. DoS 공격은 프로토콜이나 소프트웨어 취약점을 이용한 공격과 대량의 패킷을 전송하는 flooding 유형으로 나눌 수 있다.

(2) 분산 서비스 거부 공격(DDoS)

다수의 시스템을 통해 특정 사이트나 시스템을 공격을 시도하며 다양한 방법을 통해 동시에 공격하여 시스템의 성능 저하나 사용 불가한 상태로 만든다.

▶구성 요소

구성 요소 |

내용 |

공격자 (Attacker) |

공격자의 컴퓨터 |

마스터(Master) |

공격자가 직접 명령하는 1차 시스템으로 여러 대의 agent를 관리. |

핸들러 프로그램 |

마스터 시스템의 역할을 수행하는 프로그램. |

에이전트 (Agent) |

슬레이브(Slave), 좀비(Zombie)라고 함. 공격 대상에 직접 공.격을 가하는 시스템 |

데몬 (Daemon) 프로그램 |

에이전트 시스템의 역할을 수행하는 프로그램. |

표적 (Victim) |

공격 대상 시스탬 |

(3) 네트워크 스캐닝

- 풋 프린팅

사회공학(Social Engineering) 기법 등을 이용하여 공격대상의 정보를 수집하는 방법이다.

- 포트 스캐닝

스캐닝은 실제 공격 방법을 결정하거나 공격대상의 세부적인 정보들을 얻기 위해 수행되는 방법이다.

스캐닝을 통해 공격대상의 네트워크 구조, 보안장비 사용 유무, 네트워크 우회 가능성, 시스템의 정보 등을 알 수 있다.

- 목록화

풋 프린팅, 포트 스캐닝을 통해 모든 정보를 이용하여 보다 유용한 정보를 수집하여 취약점 파악과 공격 방법 결정을 위한 지표를 작성하는 과정이다.

'IT > Security' 카테고리의 다른 글

| [보안][위험관리][위험분석] 개요.요소. 절차. 방법 등! (0) | 2016.11.02 |

|---|---|

| [개인정보보호법][제3자 제공 vs. 위탁][목적 외 이용 vs 목적 외 제공] (2) | 2016.09.21 |

| [Interpark][개인정보 유출] 해킹 후에도 보안의식 부재 (0) | 2016.07.31 |

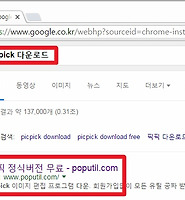

| [악성프로그램][LuckyTool 변종] 인터넷 익스플로러 실행 시 창이 계속 생성. (0) | 2016.02.29 |

| 무료 백신 추천. Bitdefender Antivirus Free. (1) | 2013.12.02 |